Je suis un professionnel de l’informatique expérimenté dans la gestion de systèmes Windows client et serveur. J’ai de l’expérience dans la gestion d’Active Directory, DNS, DHCP, WDS et WSUS pour gérer efficacement les utilisateurs et les ordinateurs dans un environnement Windows.

J’ai également de l’expérience dans le déploiement automatisé d’images Windows, ce qui me permet de déployer rapidement et efficacement des systèmes d’exploitation sur de nombreux ordinateurs.

En plus de mes compétences en matière de systèmes d’exploitation Windows, j’ai également une bonne connaissance des systèmes Linux.

J’ai installé et configuré des systèmes tels que PfSense, Debian, GLPI, XigmaNAS, TrueNAS, AlmaLinux… ou des applications comme Nextcloud, Grafana, Prometheus, Wiki.js… Ces outils me permettent de gérer efficacement des réseaux, de surveiller les performances et de mettre en place des solutions de stockage de données.

Pour gérer la plupart de ces systèmes, nous utilisons généralement le SSH.

La configuration du service SSH est un élément crucial pour assurer la sécurité de votre serveur. L’une des meilleures pratiques en matière de sécurité consiste à ne permettre les connexions qu’à l’aide de clés privées et publiques et en utilisant une adresse IP spécifique.

Cette configuration vous permettra de vous connecter à votre serveur en toute sécurité et de limiter les risques de piratage.

Une chose intéressante à réaliser aussi est l’intégration de SSH à Grafana pour surveiller les tentatives de connexion.

Grafana est un outil de visualisation de données très puissant qui peut vous aider à surveiller les performances de votre serveur. En intégrant les informations de journalisation de votre service SSH à Grafana, vous pourrez facilement surveiller les tentatives de connexion et détecter les éventuels problèmes de sécurité.

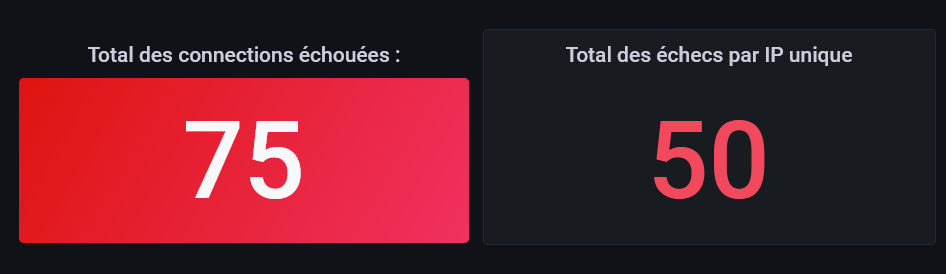

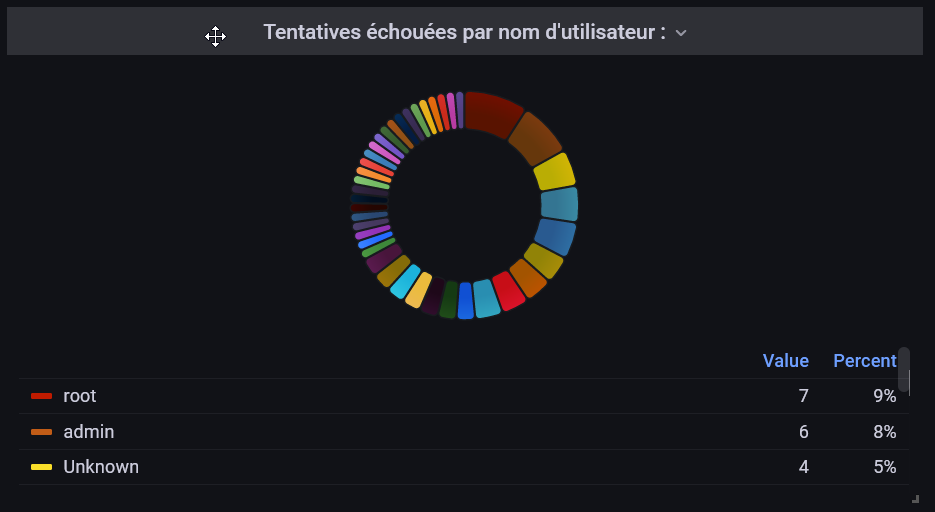

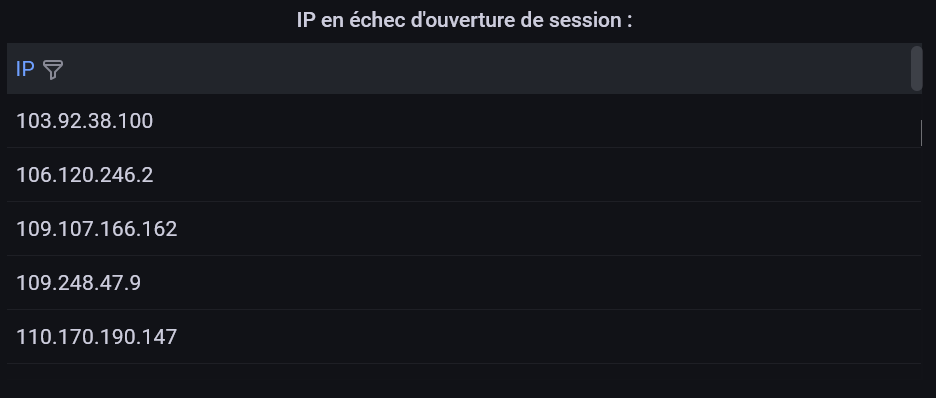

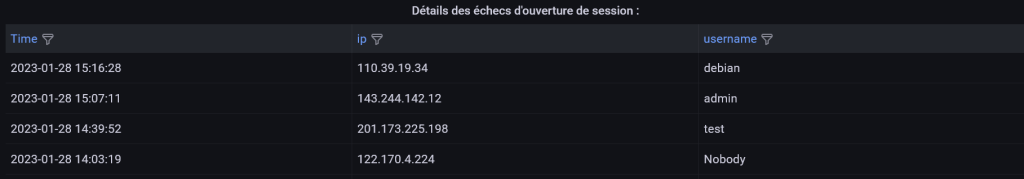

Voila ce ce que l’on peut visualiser sur un tableau de bord des logs SSH

Le nombre de tentatives échouées

Un graphique avec les utilisateurs utilisés pour tenter de se connecter

Les adresses IP tentant de se connecter

Les utilisateurs utilisés par adresses IPPour intégrer les informations de journalisation de SSH à Grafana, vous devrez configurer votre serveur pour enregistrer les informations de journalisation dans un format compatible avec Grafana. Ensuite, vous devrez configurer un connecteur pour importer ces informations dans Grafana.

Une fois cela fait, vous pourrez utiliser des tableaux de bord prédéfinis ou créer les vôtres pour surveiller les tentatives de connexion et détecter les éventuels problèmes de sécurité.

Pour la sécurisation de vos accès, je vous conseille Fail2ban.

Fail2ban est un outil de sécurité qui permet de bloquer les tentatives de connexion en analysant les journaux de serveur. Il est particulièrement utile pour protéger les services tels que SSH, FTP et Apache contre les attaques de force brute.

Pour installer et configurer Fail2ban, vous devrez d’abord installer le paquet sur votre serveur. Ensuite, vous devrez configurer Fail2ban pour surveiller les journaux de votre service SSH et définir des règles pour bloquer les IP qui tentent de se connecter de manière répétitive.

Il est également possible de configurer des notifications pour être alerté des tentatives de connexion brutales. Cela vous permettra de réagir rapidement en cas d’attaque et de renforcer la sécurité de votre serveur.

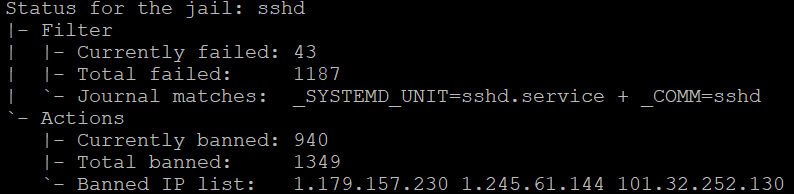

Plus de 1300 IP bannies Voilà un exemple de ce que peut accomplir Fail2ban sur le SSH d’un VPS en l’espace de quelques semaines.

C’est assez impressionnant et cela souligne l’importance de maximiser la sécurité de vos accès.

Commentaires récents